- Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi

- Возможно ли глушить Wi-Fi?

- Как правильно запустить Wifi_Jammer

- Запускаем WebSploit

- Борьба с глушением Wi-Fi

- 3 thoughts to “Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi”

- Стресс-тест для сети Wi-Fi

- Методика тестирования маршрутизаторов, версия 2.0

- Тестирование производительности

- Результаты тестирования производительности

- Тестирование безопасности

Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi

Если у вас какие-либо про блемы с беспроводными устройствами, то следует ознакомиться со статьёй « Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры ».

Возможно ли глушить Wi-Fi?

Вы (или ваша организация) ответственно подошли к настройке беспроводных точек доступа (Wi-Fi): воспользовались подсказками по настройке роутера, в первую очередь, отключили WPS и придумали очень сложный пароль. Значит ли это, что теперь можно расслабиться? Нет, у злоумышленников, как минимум, ещё пара трюков в рукаве — DoS и глушение Wi-Fi. Даже если они не смогут проникнуть в вашу сеть, они могут воспрепятствовать её нормальной работе.

Эта инструкция описывает глушение Wi-Fi, предназначенный для стресс-теста вашей беспроводной сети, чтобы вы могли оценить имеющиеся угрозы и предпринять превентивные меры безопасности.

Как правильно запустить Wifi_Jammer

После обновления Aircrack-ng изменилось имя беспроводного интерфейса. К сожалению, Wifi_Jammer перестал работать. Но это легко можно исправить коррекцией одной строки. Посмотрите подробности в статье « Чиним Wifi_Jammer и Wifi_DoS в WebSploit ». Если вы уже отредактировали исходный код Wifi_Jammer, то можно продолжать.

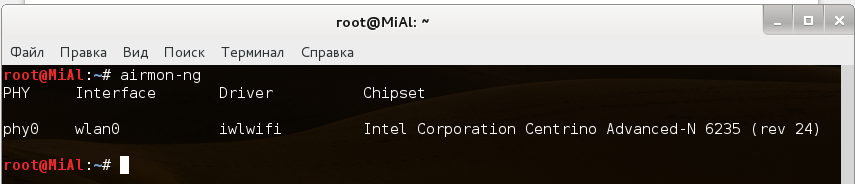

Посмотрим имя нашего интерфейса:

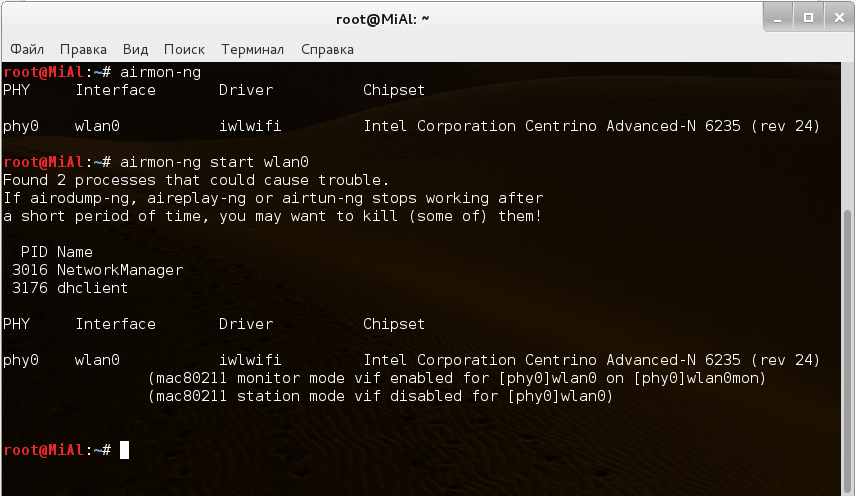

Следующую команду запускаем так: airmon-ng start имя_интерфейса. У меня так:

Обратите внимание, у меня появилось предупреждение (у вас его может и не быть):

Программа предупреждает, что имеются конфликты с другими приложениями и что если airodump-ng, aireplay-ng или airtun-ng останавливают работу после короткого времени, то мне нужно остановить названные процессы. Это можно сделать так (у вас могут быть свои цифры — посмотрите на PID):

Я буду тренироваться на своей собственной ТД — она в самом вверху.

Запускаем WebSploit

Задействуем плагин wifi_jammer

Вам обязательно нужно «отремонтировать» модуль wifi_jammer, поскольку после обновления сторонних программ, он стал неработоспособным. Подробности, а также как вернуть его в строй написано в этой инструкции.

Посмотрим на его опции

Нам нужно задать essid, bssid, channel и mon. Эти данные можно взять из вывода airodump-ng.

Обратите внимание, что здесь нет вариантов, устанавливать значение нужно именно в wlan0mon.

Запускаем командой run:

Контролировать процесс можно двумя способами. Первый — просто убедиться, что ваши устройства больше не подключены к беспроводной сети Wi-Fi. Второй — с помощью команды airodump-ng wlan0mon. Обратите на такое поле её вывода как PWR. Его значение при нормальной работе находилось в районе 40.

После начала атаки значение PWR составляет 0 и до самого конца атаки не поднимается. Сеть Wi-Fi в это время недоступна.

В данном примере мы глушили одну точку доступа, возможно глушить сразу все ТД, например, этой программой.

Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Борьба с глушением Wi-Fi

- Говорят, есть модели роутеров, которые не обращают внимание на широковещательные пакеты деаутентификации. Возможно, стоит поискать подобные модели.

- Во время атаки нужно понимать, что атакующий должен находиться в непосредственной близости — не более чем в нескольких сотнях метров.

- Можно настроить автоматический выбор канала в точке доступа. Это должно затруднить атаку, т. к. атакующий должен будет заботиться о переключении каналов.

- Радикальное решение — купить проводной роутер.

Спасибо за внимание! Используйте полученные данные только в благих целях. Это оградит вас и других людей от проблем. Как всегда, расшаривание ссылки приветстсуется.

3 thoughts to “Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi”

Чтобы не писать нескольколько команд kill на каждый процесс, пишем команду airmon-ng check kill mon0 (wlan0mon) и все «ненужные» процессы умирают )))

Иногда у меня на виртуалке при убивании процесса NetworkManager отваливается мой адаптер, с чем связано неизвестно, может потому что китайская копия awus036h.

За статью спасибо!

P.S. с новым Reaver-ом на виртуалке — адаптер не пашет ((( буду копать дальше.

Спасибо, что напомнили команду. Я когда писал, знал что она есть, но никак не мог вспомнить точный синтаксис ))

Процессы лучше убивать отдельно — т.к. у меня также что-то отваливается. Т.е. убираем по одному и смотрим — стало лучше/хуже.

Я на процессы обратил внимание, т.к. с Джаммером сразу были проблемы, и я по началу думал что дело именно в этих процессах. Но оказалось дело в самом Wifi_Jammer — его пришлось подправлять.

У меня тоже проблемы с Reaver’ом. Но по идее, если запускать новый Reaver без новых ключей, то он должен работать в точности как старый Ривер. У меня и с новыми ключами и без ключей у него ничего не получается. Хотя и точек для тестирования с WPS мало. Я думал, что дело именно в этих точках.

не запускается websploit! ошибка вот — Traceback (most recent call last):

File «/usr/bin/websploit», line 39, in

from core import wcolors

ImportError: cannot import name wcolors

как исправить ?

Источник

Стресс-тест для сети Wi-Fi

Насколько ваша беспроводная сеть быстрая? Определить это вам помогут две бесплатные программы для измерения производительности WLAN.

Стандартные инструменты для определения мощности сигнала и расстояния до передающей антенны, как правило, предоставляют ограниченную информацию. Гораздо важнее узнать, какое количество данных в секунду передается по беспроводному каналу вашей домашней сети. Чтобы выяснить это, нам потребуется два ПК, находящихся в одной локальной сети, и два приложения, с помощью которых мы выполним требуемые измерения.

В пунктах с первого по четвертый мы выясним, какова пропускная способность нашей беспроводной сети. Если измерения покажут минимум 40% от максимального значения — это превосходный результат. В противном случае мы проведем дополнительный тест пропускной способности (этапы 5—8), который позволит подробно разобраться, в чем заключается проблема.

1. Устанавливаем бенчмарк NetStress

Установите утилиту для тестирования NetStress (nutsaboutnets.com) на обоих компьютерах. Как правило, после запуска программа автоматически распознает доступные сетевые подключения LAN или WLAN. Выберите на обоих ПК верный вариант подключения. Так как приложение проверяет все сетевые протоколы, то NetStress откроет до четырех соединений, которые вы должны разрешить в Windows Firewall.

2. Подключение к ресиверу

В окне программы на вкладке Transmitter нажмите на пункт Remote Receiver IP в верхнем меню. Практически наверняка NetStress сразу покажет правильный IP-адрес. В противном случае введите адрес второго компьютера вручную.

Это означает, что наш ноутбук задействует только лишь 33% от максимальной скорости. Конечно, до 150 Мбит/с скорость никогда не поднимется, однако добиться хотя бы 60 Мбит/с — это вполне реальная задача.

3. Устанавливаем тестовый сервер

Чтобы выявить проблемы с пропускной способностью, установите программу TamoSoft Throughput Test (tamos.ru) на ПК, выступающий в роли сервера, и ноутбук, который будет представлять из себя клиент. Затем на ПК нажмите «Пуск | Все программы | TamoSoft», правой кнопкой мыши кликните по «Run Server» и выберите «Запуск от имени администратора». В нижнем поле окна вы увидите IP-адрес компьютера.

4. Запускаем тестовый клиент

Теперь на ноутбуке нажмите «Пуск | Все программы | TamoSoft» и выберите ярлык «Run Client». Запустите приложение от имени администратора и в поле «Server IP or IPv6 address» введите полученный выше IP-адрес.

5. Начинаем тестирование сети

В открытом окне клиента нажмите «Connect» и подождите некоторое время. Программа будет посылать TCP- и UDP-потоки данных по сети, а также отображать текущую скорость передачи данных, потерю пакетов и двусторонние задержки (RTT — Round-Trip Time).

6. Оцениваем результаты

Нажмите кнопку «Disconnect» для остановки измерений. Теперь посмотрите значения на графике. Так, наш ноутбук при загрузке по протоколу TCP достиг скорости только лишь 50 Мбит/с. Для увеличения пропускной способности попробуйте отрегулировать положение маршрутизатора. Часто прохождению сигнала мешает именно окружающая устройство мебель. Также убедитесь, что какие-либо объекты не загораживают роутер и не стоят к нему вплотную. 0

7. Старт стресс-теста

В меню «Settings | Display Units» выберите пункт «Mbps», нажмите «ОК», а потом кнопку «Start», чтобы начать измерение. Пусть пробный запуск продлится пару минут. На правой стороне графика NetStress выведет числовые значения.

8. Результаты измерений

Для нашего ноутбука ASUS NetStress определила среднюю скорость передачи данных, равную 50,3 Мбит/с. Если ваш роутер показывает, с какой максимальной скоростью передачи функционирует ваше устройство, то вы можете оценить, является ли соединение быстрым или же медленным. В нашем тесте скорость соединения роутера с ноутбуком составила 150 Мбит/с.

Источник

Методика тестирования маршрутизаторов, версия 2.0

В качестве тестовых стендов используются два компьютера со следующими параметрами:

- Платформа Asus Terminator

- Процессор VIA C3 866MHz

- Сетевые адаптеры Intel Pro/100+ Management Adapter и SIS 900

- Память 128MB SDRAM

- Жесткий диск Maxtor 20GB

- ОС Linux 2.4.21 (или выше)

Тестирование производительности

Под производительностью понимается скорость передачи трафика между LAN и WAN (внутренним и внешним) портами устройства. Т.е. насколько быстро микропроцессор маршрутизатора может обрабатывать (или маршрутизировать) поток данных, проходящий сквозь него. Встроенный в устройство коммутатор (если он есть) не тестируется, так как его скорость заведомо выше скорости маршрутизации.

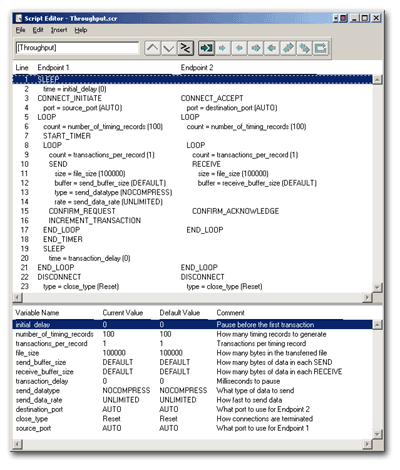

Для тестирования используется программный пакет NetIQ Chariot. Пакет представляет собой консоль управления (которая может находиться на любом компьютере) и набор сенсоров. Последние представляют собой программы, которые устанавливаются на хостах-генераторах и осуществляют генерацию и мониторинг трафика (по определенным шаблонам). Сенсоры существуют под множество ОС, из которых нас интересуют Linux и Windows 2000.

Один компьютер находится в локальной сети (подключался к локальному порту маршрутизатора), второй внешней (подключался к порту WAN). Между ними находится тестируемое устройство. На каждом хосте установлены Chariot-сенсоры. Далее, запускается консоль управления:

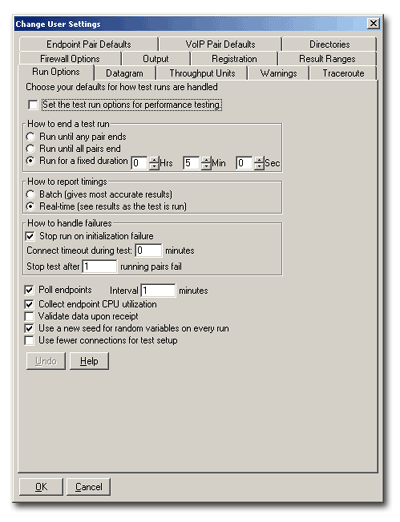

Далее задаются пары приемника и передатчика трафика (указываются IP адреса хостов с сенсорами) и каждой паре назначается нужный скрипт, соответственно которому трафик и будет генерироваться. В данном случае используется простейший скрипт Throughput.scr, генерирующий TCP трафик без ограничений:

Для генерации трафика в обратном направлении (при эмуляции полного дуплекса в канале) добавляем вторую пару, аналогичную первой и используем тот же скрипт Throughput.scr, в котором направление трафика изменено на обратное.

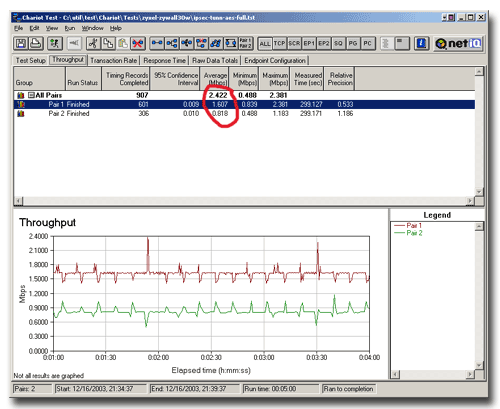

Кроме этого, немного изменены опции работы, а именно установлено фиксированное время работы теста в 5 минут:

Вторая используемая утилита netPIPE версии 3.5. Программа осуществляет генерацию трафика с постепенно возрастающим размером пакета данных (пакет размера N передается несколько раз, количество передач обратно пропорционально его размеру, но не меньше семи). Передачи пакетов туда-сюда осуществляются последовательно (одновременная передача пакетов данных отсутствует). Эта схема позволяет наглядно увидеть процент использования канала в зависимости от размера передаваемых данных.

Параметры запуска netPIPE:

приемник: NTtcp -b 65535 -o logfile

передатчик: NTtcp -b 65535 -o logfile -h $IP

Результаты тестирования производительности

Результаты NetIQ Chariot.

С помощью программы генерировался однонаправленный TCP-трафик и моделировались все три возможные ситуации.

- Передача трафика из внутренней сети во внешнюю (LAN –> WAN);

- Передача трафика из внешней сети во внутреннюю (WAN –> LAN);

- Двунаправленная передача трафика в обе стороны одновременно (fdx WAN&WAN);

Так как программа умеет выдавать мгновенные значения скорости трафика на всем протяжении теста, то можно увидеть стабильность работы (отсутствие значительных провалов) при передачи данных сквозь маршрутизатор. На вышеприведенном скриншоте показаны результаты, снятые в режиме полнодуплексной передачи данных. А красным цветом обведены средние значения данных, использующихся при построении следующей диаграммы:

На приведенном графике показаны реальные результаты тестирования одного из маршрутизаторов. Оцениваются средние значения скорости передачи данных за пятиминутный период тестирования.

Результаты netPIPE.

Программа генерирует трафик методом «Ping Pong». Поэтому скорость передачи данных будет одинакова вне зависимости от того, с какой стороны находится клиент netPIPE, а с какой сервер.

Кроме самого графика, указывается и максимальная зафиксированная скорость передачи данных.

Тестирование безопасности

Для этого теста используется последняя версия свободно распространяемого сканера сетевой безопасности Nessus (на данный момент версии 1.2.7). Сканируется внешний WAN-порт всеми доступными плагинами из списка.

В качестве результатов приводится сокращенный (без списка конфигурации текущего сканирования) и полный отчет, генерируемый Nessus-ом. Тут же отмечается стабильность работы устройства во время процесса его сканирования оставались ли доступны внешние хосты в этот момент, не перегружался/не вис ли роутер.

Но даже если Nessus не нашел ни одной уязвимости (или степень их риска мала), это конечно не означает, что можно спать спокойно, уязвимости находят каждый день. Но как минимум можно быть уверенным, что программисты к этому аспекту работы устройства отнеслись с должным вниманием.

Кроме этого, в этот же раздел попадают все замеченные «баги безопасности», встреченные во время тестирования устройства. К примеру, сюда относятся:

- пустой пароль по умолчанию, установленный на интерфейсе администрирования;

- открытые наружу порты;

Источник